sobre cursos, fechas, precios y ofertas vigentes

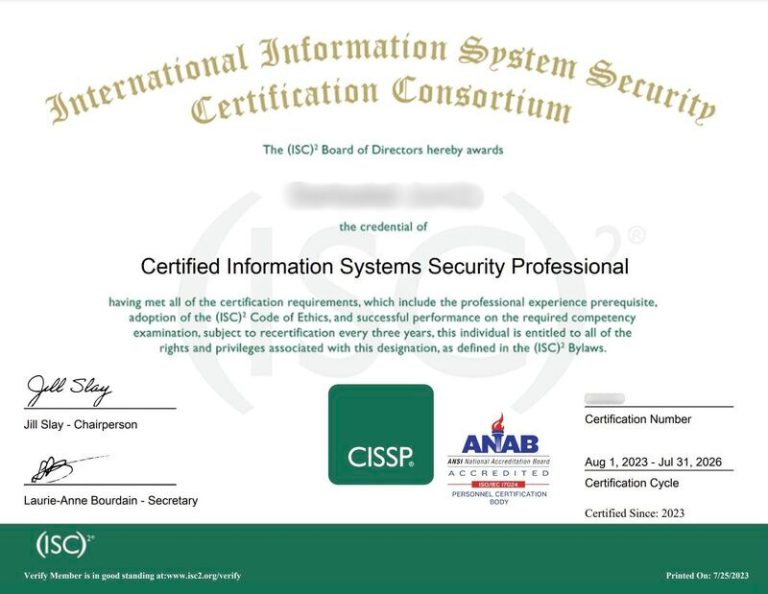

CISSP (Certified Information Systems Security Professional) es la certificación de ciberseguridad más reconocida a nivel mundial. Acredita de forma rigurosa tus conocimientos técnicos y de gestión para diseñar, implementar y dirigir la estrategia integral de seguridad de una organización.

En DIGNITAE impartimos la formación oficial de ISC2 en aula virtual en directo, con instructores certificados y enfoque práctico. Además, somos centro examinador oficial (Pearson VUE), lo que facilita todo el proceso de certificación.

Nombre de la Certificación – Fecha de Inicio – Fecha de Fin

Dominar los 8 dominios del esquema oficial del CISSP y su aplicación práctica: desde gestión del riesgo a operaciones de seguridad y seguridad del desarrollo de software.

Prepararte para el formato real del examen (preguntas de opción múltiple y avanzadas) y su distribución por dominios.

Consolidar criterios técnicos y de gobierno para diseñar, construir y mantener programas de ciberseguridad alineados con las mejores prácticas.

Trazar un plan de certificación completo: requisitos, registro de examen y mantenimiento posterior.

Profesionales que lideran o aspiran a liderar la seguridad de la información: CISO, CIO, directores de seguridad, responsables y gestores de TI, arquitectos y analistas de seguridad, auditores, consultores, ingenieros de sistemas y arquitectos de redes.

1.1 Justificar un código de ética organizacional.

1.2 Relacionar la confidencialidad, integridad, disponibilidad, no repudio, autenticidad, privacidad y seguridad con el debido cuidado y la debida diligencia.

1.3 Relacionar la gobernanza de la seguridad de la información con las estrategias, metas, misiones y objetivos de la organización.

1.4 Aplicar los conceptos de cibercrimen a las filtraciones de datos y otros compromisos de seguridad de la información.

1.5 Relacionar los requisitos legales, contractuales y reglamentarios de privacidad y protección de datos con objetivos de seguridad de la información.

1.6 Relacionar el movimiento transfronterizo de datos y las cuestiones de importación y exportación con la protección de datos, la privacidad y la protección de la propiedad intelectual.

2.1 Relacionar los modelos de ciclo de vida de gestión de activos TI y seguridad de datos con la seguridad de la información.

2.2 Explicar el uso de la clasificación y categorización de la información, como dos procesos separados pero relacionados.

2.3 Describir los diferentes estados de los datos y sus consideraciones de seguridad de la información.

2.4 Describa los diferentes roles involucrados en el uso de la información y las consideraciones de seguridad para estos roles.

2.5 Describir los diferentes tipos y categorías de controles de seguridad de la información y su uso.

2.6 Seleccionar estándares de seguridad de datos para cumplir con los requisitos de cumplimiento organizacional.

3.1 Explicar el ciclo de vida de la identidad según se aplica a usuarios humanos y no humanos

3.2 Comparar y contrastar modelos, mecanismos y conceptos de control de acceso.

3.3 Explicar el papel de la autenticación, autorización y contabilidad en el logro de metas y objetivos de seguridad de la información.

3.4 Explicar cómo las implementaciones de IAM deben proteger los activos físicos y lógicos.

3.5 Describir la función de las credenciales y el almacén de identidades en los sistemas IAM.

4.1 Describir los componentes principales de los estándares de ingeniería de seguridad.

4.2 Explicar los principales modelos arquitectónicos para la seguridad de la información.

4.3 Explicar las capacidades de seguridad implementadas en hardware y firmware.

4.4 Aplicar principios de seguridad a diferentes arquitecturas de sistemas de información y sus entornos.

4.5 Determinar la mejor aplicación de enfoques criptográficos para resolver las necesidades de seguridad de la información organizacional.

4.6 Gestionar el uso de certificados y firmas digitales para satisfacer las necesidades de seguridad de la información de la organización.

4.7 Descubrir las implicaciones del no uso de técnicas criptográficas para proteger la cadena de suministro.

4.8 Aplicar diferentes soluciones de gestión criptográfica para satisfacer las necesidades de seguridad de la información organizacional.

4.9 Verificar que las soluciones criptográficas estén funcionando y enfrentando la amenaza en evolución del mundo real.

4.10 Describir las defensas contra ataques criptográficos comunes.

4.11 Desarrollar una lista de verificación de gestión para determinar el estado criptológico de salud y preparación de la organización.

5.1 Describir las características arquitectónicas, tecnologías relevantes, protocolos y consideraciones de seguridad de cada una de las capas del modelo OSI.

5.2 Explicar la aplicación de prácticas de diseño seguro en el desarrollo de infraestructura de red.

5.3 Describir la evolución de los métodos para proteger los protocolos de comunicaciones IP.

5.4 Explicar las implicaciones de seguridad de los entornos de red vinculados (cable y fibra) y no vinculados (inalámbricos).

5.5 Describir la evolución y las implicaciones de seguridad para los dispositivos de red clave.

5.6 Evaluar y contrastar los problemas de seguridad con las comunicaciones de voz en infraestructuras tradicionales y VoIP.

5.7 Describir y contrastar las consideraciones de seguridad para tecnologías clave de acceso remoto.

5.8 Explicar las implicaciones de seguridad de las redes definidas por software (SDN) y las tecnologías de virtualización de redes.

6.1 Reconocer los numerosos elementos de software que pueden poner en riesgo la seguridad de los sistemas de información.

6.2 Identificar e ilustrar las principales causas de las debilidades de seguridad en el código fuente.

6.3 Ilustrar las principales causas de las debilidades de seguridad en los sistemas de bases de datos y almacenes de datos.

6.4 Explicar la aplicabilidad del marco OWASP a varias arquitecturas web.

6.5 Seleccionar estrategias de mitigación de malware apropiadas para las necesidades de seguridad de la información de la organización.

6.6 Contrastar las formas en que las diferentes metodologías, marcos y directrices de desarrollo de software contribuyen a la seguridad de los sistemas.

6.7 Explicar la implementación de controles de seguridad para ecosistemas de desarrollo de software.

6.8 Elegir una combinación adecuada de pruebas de seguridad, evaluación, controles y métodos de gestión. para diferentes sistemas y entornos de aplicaciones.

7.1 Describir el propósito, el proceso y los objetivos de las evaluaciones y pruebas de seguridad formales e informales.

7.2 Aplicar la ética profesional y organizacional a la evaluación y pruebas de seguridad.

7.3 Explicar las evaluaciones y pruebas internas, externas y de terceros.

7.4 Explicar las cuestiones de gestión y gobernanza relacionadas con la planificación y realización de evaluaciones de seguridad.

8.1 Mostrar cómo recopilar y evaluar datos de seguridad de manera eficiente y efectiva.

8.2 Explicar los beneficios de seguridad de una gestión y control de cambios efectivos.

8.3 Desarrollar políticas y planes de respuesta a incidentes.

8.4 Vincular la respuesta a incidentes con las necesidades de controles de seguridad y su uso operativo.

8.5 Relacionar los controles de seguridad con la mejora y el logro de la disponibilidad requerida de los activos y sistemas de información.

8.6 Comprender las ramificaciones de seguridad y protección de diversas instalaciones, sistemas y características de infraestructura.

• Explicar cómo los marcos y procesos de gobierno se relacionan con el uso operativo de los controles de seguridad de la información.

9.1 Relacionar el proceso de realización de investigaciones forenses con las operaciones de seguridad de la información.

9.2 Relacionar la continuidad del negocio y la preparación para la recuperación ante desastres con las operaciones de seguridad de la información.

9.3 Explicar cómo utilizar la educación, la capacitación, la concientización y el compromiso con todos los miembros de la organización como una manera de fortalecer y hacer cumplir los procesos de seguridad de la información.

9.4 Mostrar cómo operacionalizar los sistemas de información y la gestión de riesgos de la cadena de suministro de TI.

Para obtener la certificación CISSP se requieren 5 años de experiencia profesional acumulada a tiempo completo en dos o más de los 8 dominios. Un título universitario o una acreditación reconocida por ISC2 puede convalidar 1 año.

Si aún no cumples el requisito, puedes aprobar el examen y obtener el estatus Associate of ISC2, disponiendo de 6 años para completar la experiencia. (Requisitos del examen, no obligatorios para cursar la formación)

Formadores acreditados con grandes dotes pedagógicas y contrastada experiencia

Curso en tiempo real, interactuando con el formador y resto de alumnos, exactamente igual que si estuviesen en el aula

Totalmente gratuito durante 6 meses, mediante comunicación directa con el formador. Acceso a las grabaciones y laboratorios de la formación realizada

El alto porcentaje de aprobados que obtienen los alumnos que asisten a nuestros cursos, es nuestra mejor garantía de calidad

Somos centro examinador oficial de Pearson VUE, Kryterion, Peoplecert, Exin, Scantron…

Gestionamos las bonificaciones de la Fundación Tripartita de forma gratuita para nuestros clientes empresa

Nuestra metodología centrada en el alumno fomenta el desarrollo de tus habilidades a través de práctica, la resolución de problemas y la participación activa.

Acredita los conocimientos y habilidades adquiridas durante el curso. Gana en confianza, productividad y reconocimiento mientras mejoras tu curriculum y abres nuevas oportunidades profesionales mejor remuneradas.

EXCELENTETrustindex verifica que la fuente original de la reseña sea Google. Ha sido mi lugar de examen para sacarme el Cloud Practitioner de AWS. El chico de la recepción muy majo, me explicó todo muy bien. El centro está bien acondicionado y hay puestos habilitados para examinarse correctamente. Seguramente repita más exámenes.Publicado enTrustindex verifica que la fuente original de la reseña sea Google. Instructor de alto nivel que ejemplos muy sencillos te explica contenido profundo! Curso actual y adaptado a las necesidades. Excelente de inicio a fin, plataforma, recordatorios, contenido todo muy bien.Publicado enTrustindex verifica que la fuente original de la reseña sea Google. Me ha encantado este curso, el temario es excelente y el profesor muy claro y colaborativo con los estudiantes. En definitiva, creo que es un curso que cumple con todas mis expectativas y lo recomiendo sin ninguna dudaPublicado enTrustindex verifica que la fuente original de la reseña sea Google. Un gran curso y gran formador que nos ayudo a ir evolucionando.

Sí. El curso CISSP impartido por Dignitae Formación es formación oficial ISC2, ya que somos partner autorizado en España. Los contenidos, materiales y metodología están alineados al 100% con el examen oficial.

Sí. El curso está diseñado específicamente para preparar el examen CISSP, cubriendo en profundidad los 8 dominios del CBK y enfocándose en el tipo de razonamiento y enfoque estratégico que exige la certificación.

No es obligatorio cumplirlos antes de realizar la formación.

Puedes cursar la preparación aunque todavía no completes los 5 años de experiencia y, tras aprobar el examen, obtener el estatus de Associate of ISC2 hasta cumplirlos.

Es ambos. CISSP no es una certificación puramente técnica:

El curso se imparte en modalidad online en directo, siempre guiado por instructor acreditado por ISC2, lo que permite interacción, resolución de dudas y trabajo sobre casos reales.

Sí. CISSP es la certificación de referencia para roles como CISO, Security Manager, Security Architect o Head of Cybersecurity, y está orientada a desarrollar una visión estratégica y global de la seguridad.

Sí. El examen CISSP está disponible en español.

En centros Pearson VUE. DIGNITAE FORMACIÓN es centro examinador oficial Pearson Vue Select. El examen de certificación puedes realizarlo de manera presencial en nuestras instalaciones en Madrid. Si necesitas ayuda para buscar otro centro examinador más próximo a tu ubicación también podemos ayudarte.

Sí, El curso es bonificable mediante FUNDAE. Ofrecemos a nuestros clientes empresa la posibilidad de gestionar sus bonificaciones de la Fundación Tripartita para toda la formación que realicen sin ningún coste adicional, poniendo a su disposición un departamento específico dedicado a tal fin.

Sí. Dispones de soporte postclase con el formador durante 6 meses y acceso a las grabaciones de las clases virtuales, para poder presentarte al examen con las máximas garantías.

sobre cursos, fechas, precios y ofertas vigentes